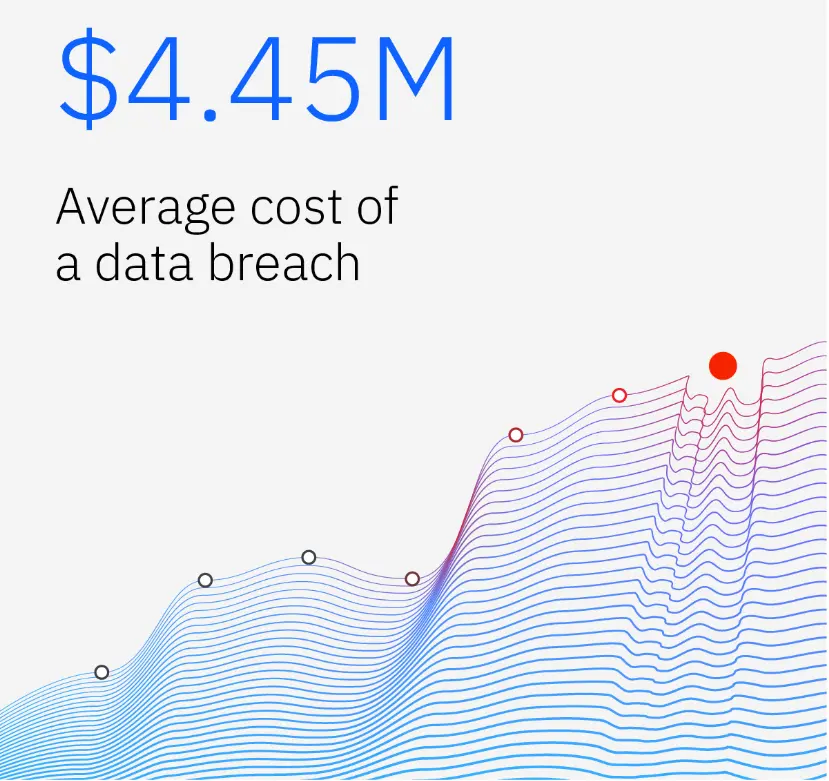

IBM Security 最新发布的一份 2023 年数据泄露成本报告显示,2023 年全球数据泄露的平均成本达到 445 万美元,创下该报告的历史新高,相较过去3年增长了15%。其中检测和升级成本在同一时期跃升了 42%,是数据泄露成本中最高的部分。“这表明数据泄露调查正在向更复杂的方向转变”。

2023 年数据泄露成本报告基于对 2022 年 3 月至 2023 年 3 月期间全球 553 个组织所经历的真实数据泄露的深入分析。提供了一些威胁见解,以及升级网络安全和最大程度减少损失的实用建议。

企业在计划如何处理日益增加的成本和频率的数据泄露方面存在分歧。研究发现,虽然 95% 的研究组织经历过不止一次的数据泄露事件,但被泄露的组织更有可能将事件成本转嫁给消费者 (57%),而不是增加安全投资 (51%)。

报告中的一些主要发现包括:

- 人工智能和自动化对研究组织的违规识别和遏制速度影响最大。与未部署这些技术的组织相比,广泛使用人工智能和自动化的组织的数据泄露生命周期缩短了 108 天(分别为 214 天和 322 天),且平均节省 176 万美元的成本。

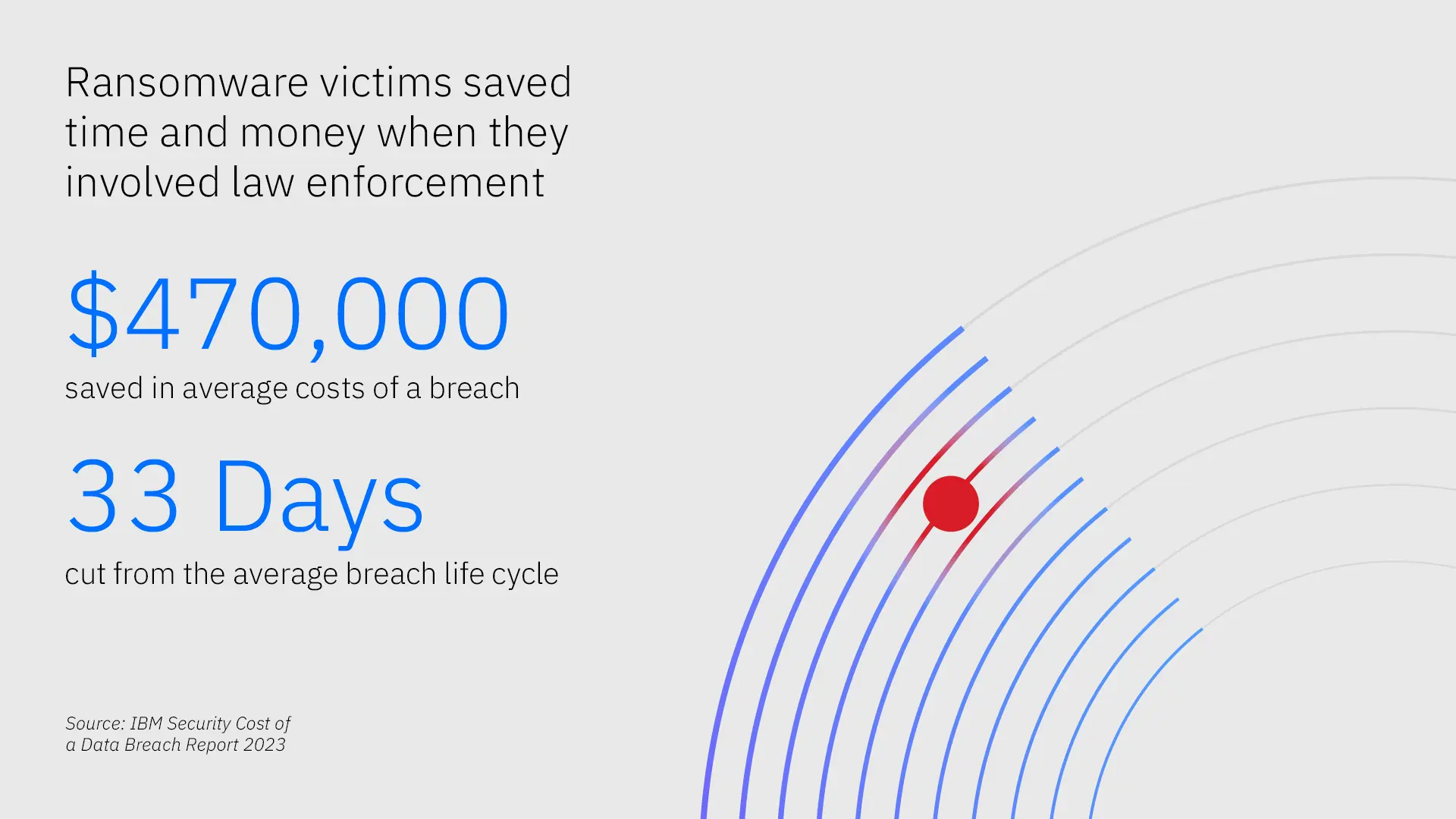

- 一些组织认为,在勒索软件攻击期间与执法部门接触会使情况更为复杂,但 IBM 报告研究发现情况恰好相反。没有执法部门介入的参与组织比有执法部门介入的组织平均多经历了 33 天的漏洞生命周期。且相较而言,选择让执法部门介入的勒索软件受害者平均节省了 47 万美元的违规成本。尽管如此,研究中仍有 37% 的勒索软件受害者,在被勒索软件攻击时没有让执法部门介入。

- 所研究的漏洞中只有三分之一是由组织自己的安全团队检测到的,27% 是由攻击者披露的,40% 是由执法部门等中立第三方披露的。与自行发现数据泄露的研究组织相比,攻击者披露的数据泄露成本平均高出近 100 万美元(523 万美元 & 430 万美元),漏洞的生命周期也延长了近 80 天(320 天 & 241 天)。

IBM 全球安全服务部总经理 Chris McCurdy 表示:“对于防御者和攻击者来说,时间都是网络安全中的新货币。正如报告所示,早期检测和快速响应可以显着减少漏洞的影响。安全团队必须关注对手最容易得手的地方,并集中精力在他们实现目标之前阻止他们。对威胁检测和响应方法进行投资,以加快防御者的速度和效率;例如人工智能和自动化,对于改变这种平衡至关重要。”

报告中的其他发现包括:

- 跨环境泄露数据 —— 在所研究的数据泄露事件中,近 40% 的数据泄露事件导致数据在多个环境中丢失,包括公共云、私有云和内部部署,这表明攻击者能够破坏多个环境,同时避免被发现。研究发现,影响多个环境的数据泄露也导致了更高的泄露成本(平均 475 万美元)。

- 医疗保健违规成本持续飙升 —— 2023 年,医疗保健领域漏洞的平均成本达到近 1100 万美元,自 2020 年以来上涨了 53%。根据 2023 X-Force 威胁情报报告,网络犯罪分子已开始让下游受害者更容易获取被盗数据。有了医疗记录作为筹码,威胁行为者加大了对被入侵组织支付赎金的压力。事实上,在所研究的所有行业中,客户个人身份信息是最常被攻破的记录类型,也是成本最高的记录类型。

- DevSecOps 优势 —— 在对所有行业的组织进行的研究中,采用高水平 DevSecOps 的组织的全球数据泄露平均成本比采用低水平/不使用 DevSecOps 方法的组织低近 170 万美元。

- 关键基础设施泄露成本突破 500 万美元 —— 与去年相比,关键基础设施组织的平均泄露成本上升了 4.5%,从 482 万美元增至 504 万美元,比全球平均水平高出 59 万美元。

完整报告下载。