项目介绍

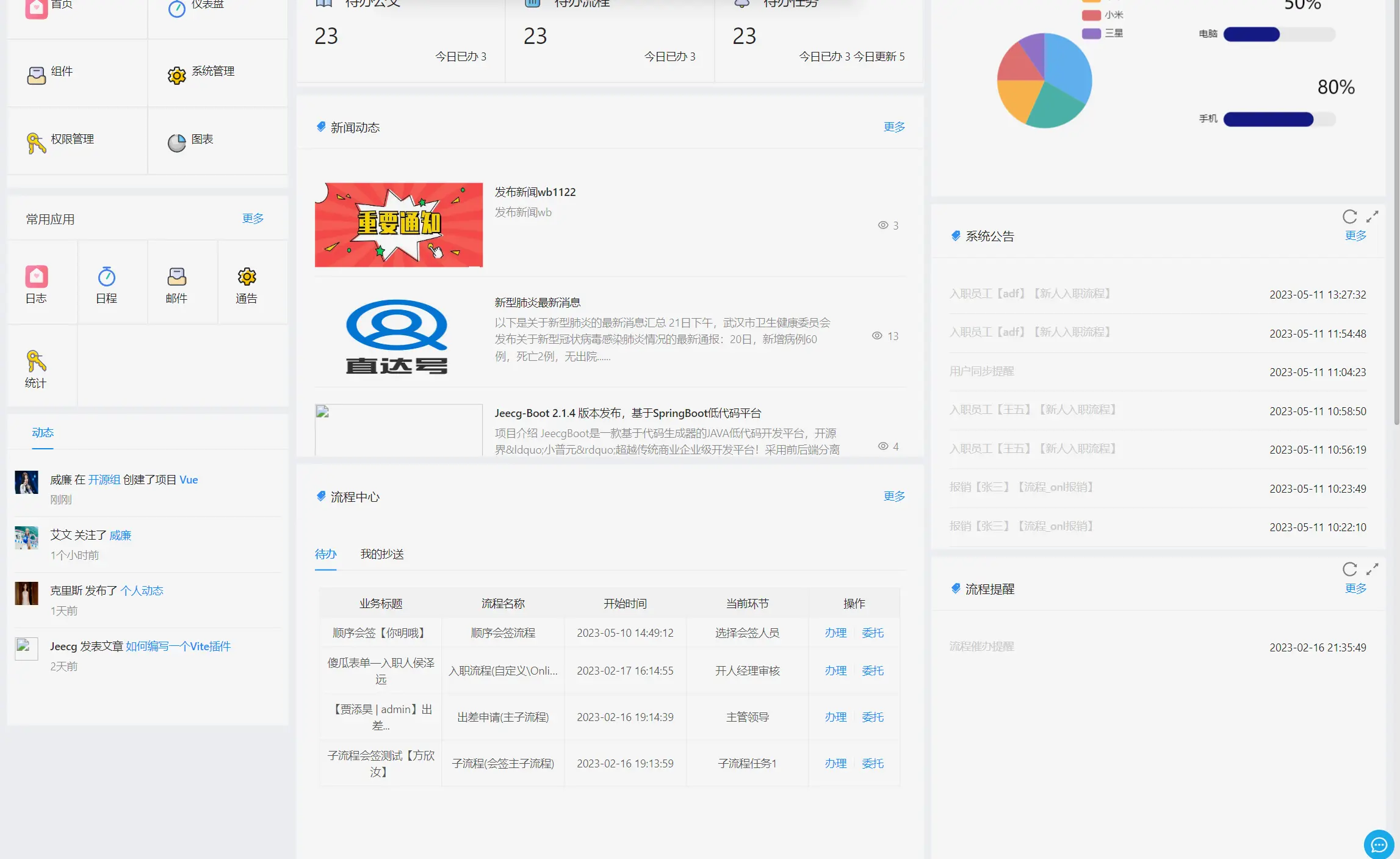

一款免费的数据可视化报表,含报表和大屏设计,像搭建积木一样在线设计报表!功能涵盖,数据报表、打印设计、图表报表、大屏设计等!

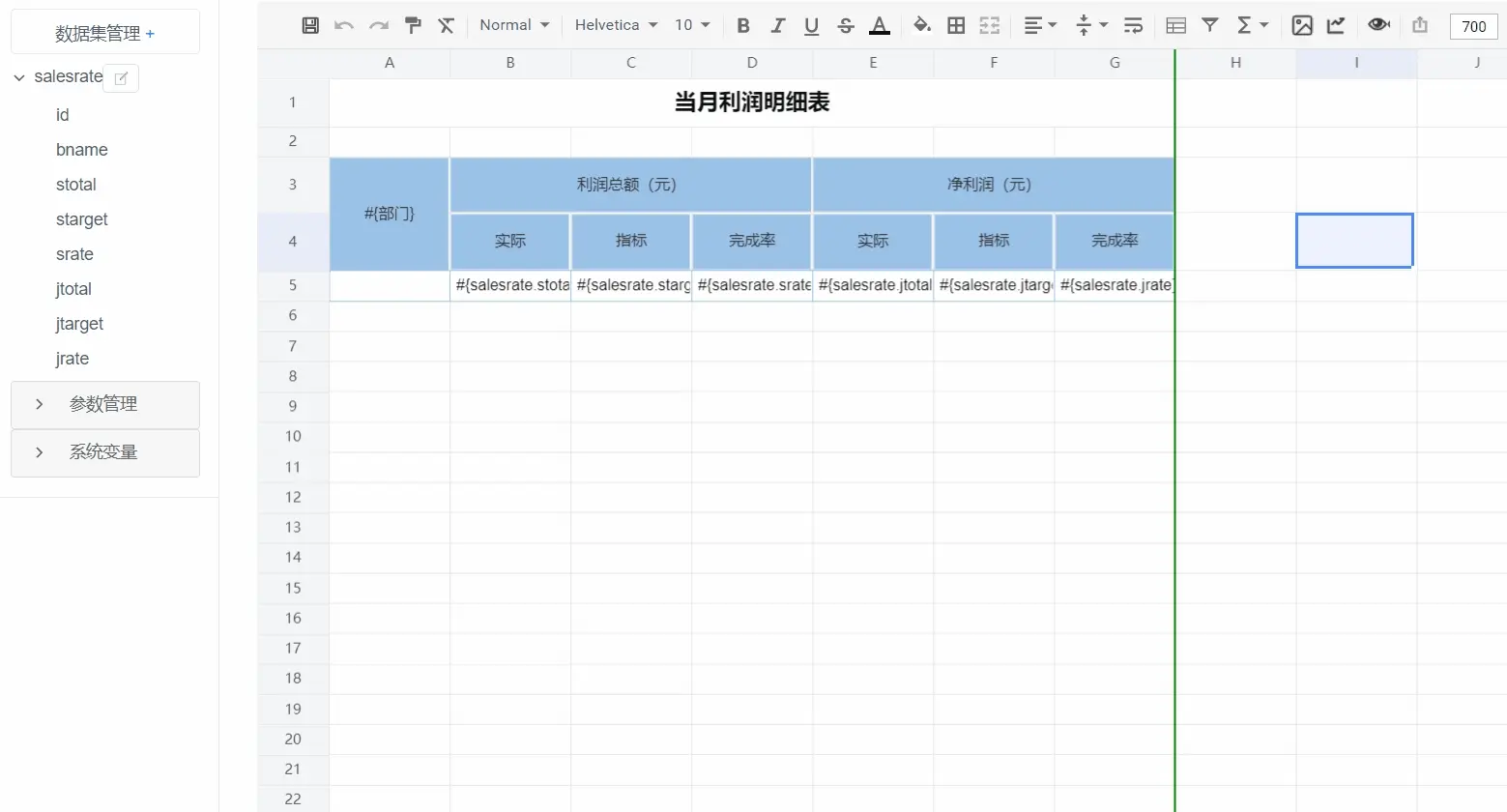

- Web 版报表设计器,类似于 excel 操作风格,通过拖拽完成报表设计。

- 秉承 “简单、易用、专业” 的产品理念,极大的降低报表开发难度、缩短开发周期、节省成本、解决各类报表难题。

- 领先的企业级 Web 报表软件,采用纯 Web 在线技术,专注于解决企业报表快速制作难题。

当前版本:v1.6.2-GA2 | 2023-09-12

#升级内容

重点解决 SQL 漏洞被攻击等安全问题!本次版本进行了非常大重构,重构了权限机制并彻底重写了 SQL 执行逻辑,解决了 SQL 漏洞风险;并处理了上个版本已知严重 Bug;

::: 重要的事情只说一遍,必须升级,不然你会被攻击 :::

#新版规则变化

- 1、多租户的配置方式变更为:saasMode

- 2、新增低代码开发模式 lowCodeMode:prod,完全禁止在线报表设计能力,彻底避免被攻击

- 3、默认报表预览地址必须带 token,只能通过报表分享连接给他们访问报表

集成依赖

<dependency>

<groupId>org.jeecgframework.jimureport</groupId>

<artifactId>jimureport-spring-boot-starter</artifactId>

<version>1.6.2-GA2</version>

</dependency>

最新依赖还未上传 maven 官仓,下载失败请先配置 JEECG 的 Maven 私服。

#升级日志

#升级权限内容:通过以下几个维度保障报表安全

1、增加低代码开发模式配置 jeecg.jmreport.firewall.lowCodeMode: prod

发布模式下会关闭所有报表设计相关接口,普通用户只能访问报表不能做任何报表修改,彻底解决被攻击风险

为了便于线上报表临时维护,拥有角色 "admin"、"lowdeveloper" 的用户,可以拥有设计权限

2、敏感接口,增加角色权限控制

容易被攻击的敏感接口默认加了角色权限控制,拥有角色 "admin","lowdeveloper","dbadeveloper" 的用户,可以访问这些接口

敏感接口如下:

a、数据预览接口

b、数据源连接测试是否准确接口

3、增加数据隔离配置 jmreport.saasMode:created

线上发布请按照创建人或者租户实现数据隔离,保证他人数据安全

created:按照创建人隔离、tenant:按照租户隔离

4、增加数据源安全配置 jeecg.jmreport.firewall.dataSourceSafe: true

开启数据源安全后,不允许使用平台数据源、SQL解析加签并且不允许查询数据库

5、重写了sql参数拼接的写法,全部换成占位符方式,防止被攻入的可能

6、进一步加强了sql注入检查算法,通过深度解析SQL,检查是否存在攻击函数等

详细配置参数如下:

jeecg :

jmreport:

#多租户模式,默认值为空(created:按照创建人隔离、tenant:按照租户隔离) (v1.6.2+ 新增)

saasMode: created

# 平台上线安全配置(v1.6.2+ 新增)

firewall:

# 数据源安全 (开启后,不允许使用平台数据源、SQL解析加签并不允许查询数据库)

dataSourceSafe: true

# 低代码开发模式(dev:开发模式,prod:发布模式—关闭在线报表设计功能,分配角色admin、lowdeveloper可放开限制)

lowCodeMode: prod

特殊场景

如果某个人可以在测试环境下设计报表,但是不能在发布环境下设计报表,只分配角色

dbadeveloper即可,当然测试环境下需要把lowCodeMode改成 dev。

#升级修复 ISSUES

- 当单元格设置格式为数值是 0 值不显示#1936

- 打印出现空白页#1924

- 使用统计函数 = DBSUM,导致预览页面展示空白#1806

- 单元格为数值类型,若为值 0 或者为空,控制台报错#1940

- 在设计报表使用数据图表设置为 SQL 数据集无法运行更新并保存#1629

- 横向分组使用右侧输入值无法预览#1864

- 在 W 列之后添加 compute 计算函数导致整个报表都无法显示#1866

- 自定义函数参数中有单元格取值和自定义参数时,单元格参数获取为空#1895

- 导入报表 sql,界面没有显示,控制台提示 json 解析错误#1482

- 参数的宽度怎么调整#1631

- 报表钻取问题,跳转参数设置问题,条件不生效问题#1604

- SQL 解析空表时报 500#1658

- api 数据集,重新解析时最后一列 参数配置 的数据会被清除掉#1485

- 关于数据集格式化后导出保留两位小数点,不足补零的问题#1834

- springboot 2.3.5-RELAESE 预览报表界面接口 jmreport/getQueryInfo 返回为空导致一直加载#1660

- excel 交叉报表导出报错#1696

- Excel 导出当数值个位数时 (0-9) 会为文本格式#1575

- 多数据集与分栏功能共同使用时报 NTP#1587

- Excel 导出后数字为 0 的表格显示类型不正确#1452

- 报表数据超过 1000 多条时,导出失败#1749

- 关于报表页面展示与导出 excel 样式不一致问题的补充#1646

- 合并单元格并设置单元格格式为条形码或二维码时,在某些样式下无法导出 pdf#1649

- 关于数据解析的问题#1521

- 日期时间类型数据,导出为 pdf,格式不一致#1942

- 自带的分页查询接口返回 pageNo 不对#1578

- api 解析报表参数传时间默认值问题#1600

- API 自定义查询条件,API 被调用多次#1325

- 报表钻取后 返回上一页发现 日期查询条件的日期变成上一天了#1886

- 升级版本后手写分页失效#1453

- 页码显示有误#1893

- 固定表头打印#1941

- 版本 1.6.0 图表显示异常,数据已经提取,但部分内容未显示完全,呈现空白#1921

- 循环块中插入二维码打印异常分页#1655

- 1.5.8 升级到 1.6.1 后,预览显示不全,打印预览正常#1931

- 表单与预览不一致#1944

- 模板设置无边框,导出 Excel 还是有边框#1512

- 二维码生成的容错级别#1957

- jeecgboot3.5.3 存在未授权 sql 注入(布尔盲注绕过)#5311

- 数值为 0 的单元格打印时变成空值#1972

- 字典 code sql 包含系统变量时,报表该列数据无法正常翻译为显示值#1984

#代码下载

- https://github.com/jeecgboot/JimuReport

- https://gitee.com/jeecg/JimuReport

#技术文档

- 体验官网: http://jimureport.com

- 快速集成文档 :https://help.jeecg.com/jimureport/quick.html

- 技术文档: https://help.jeecg.com/jimureport

为什么选择 JimuReport?

永久免费,支持各种复杂报表,并且傻瓜式在线设计,非常的智能,低代码时代,这个是你的首选!

- 采用 SpringBoot 的脚手架项目,都可以快速集成

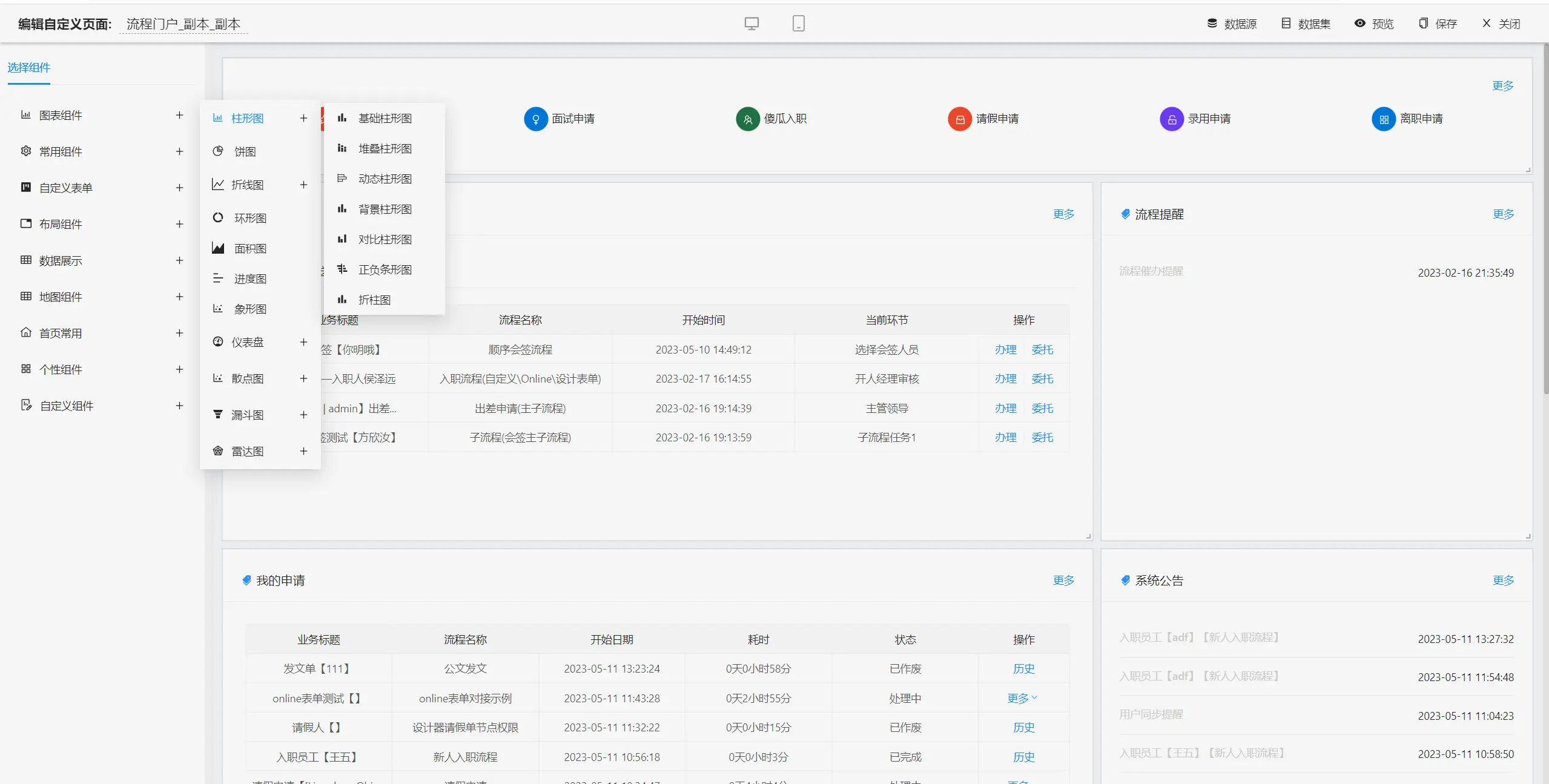

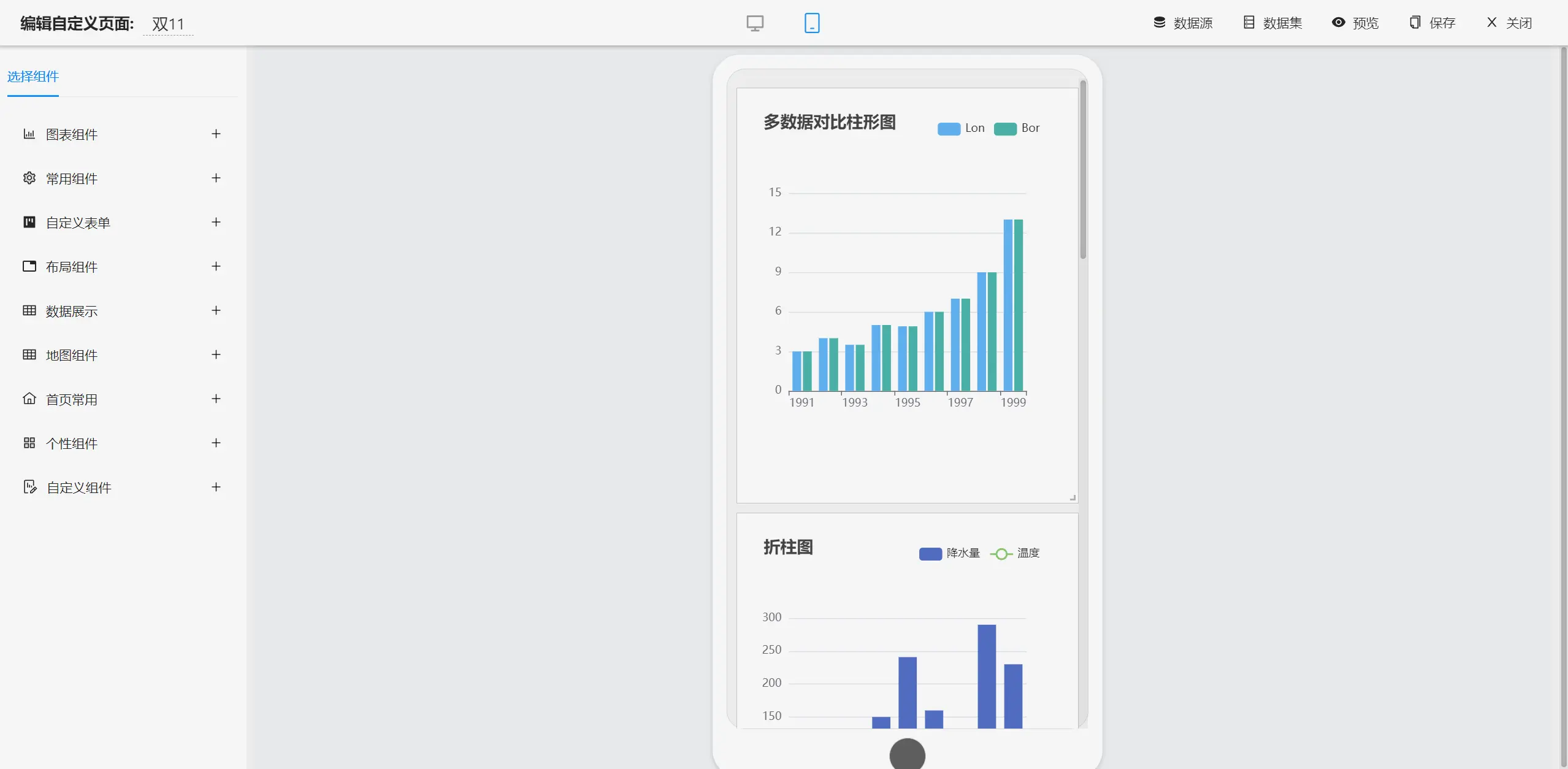

- Web 版设计器,类似于 excel 操作风格,通过拖拽完成报表设计

- 通过 SQL、API 等方式,将数据源与模板绑定。同时支持表达式,自动计算合计等功能,使计算工作量降低

- 开发效率很高,傻瓜式在线报表设计,一分钟设计一个报表,又简单又强大

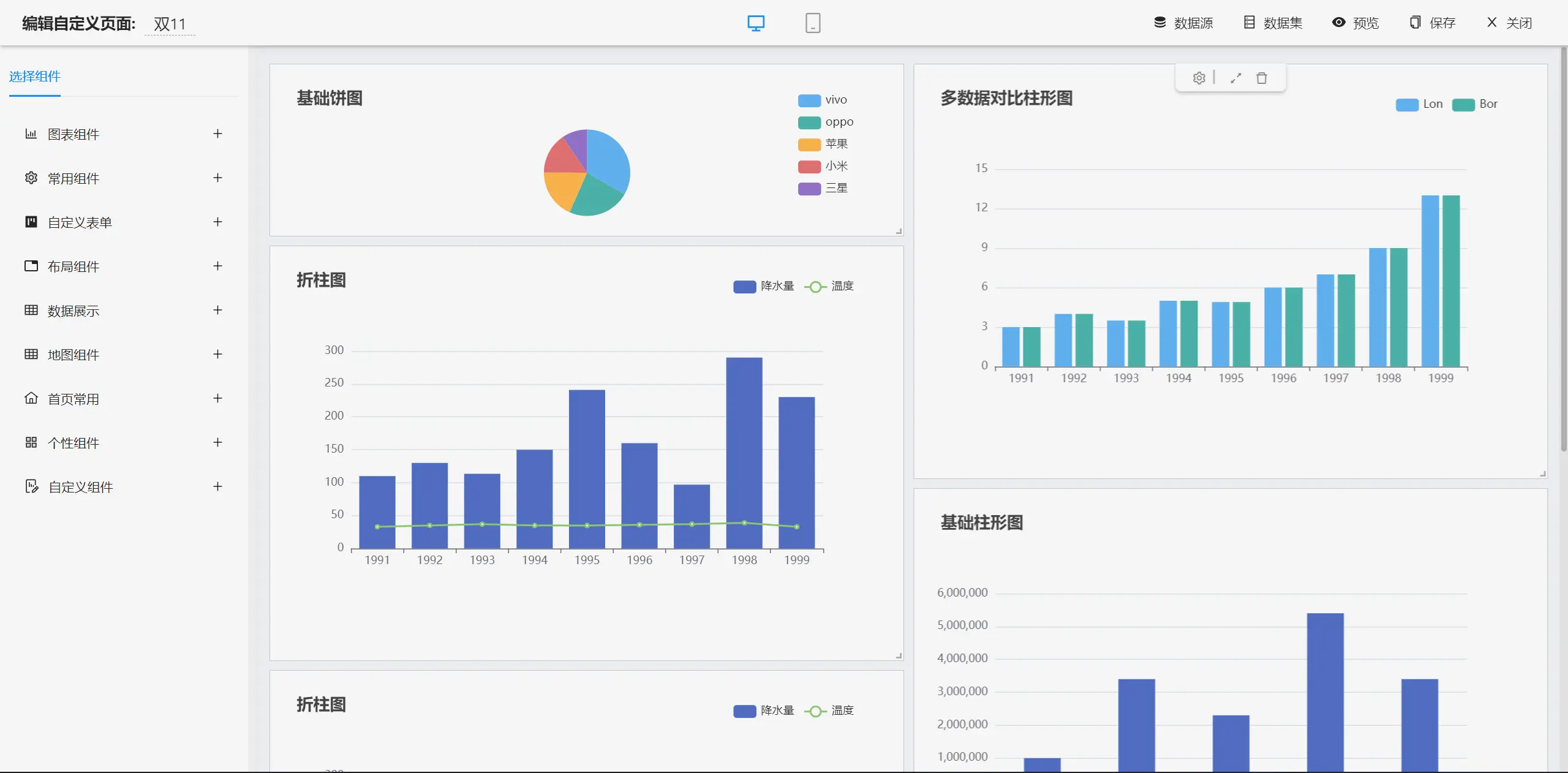

- 支持 ECharts,目前支持 28 种图表,在线拖拽设计,支持 SQL 和 API 两种数据源

- 支持分组、交叉,合计、表达式等复杂报表

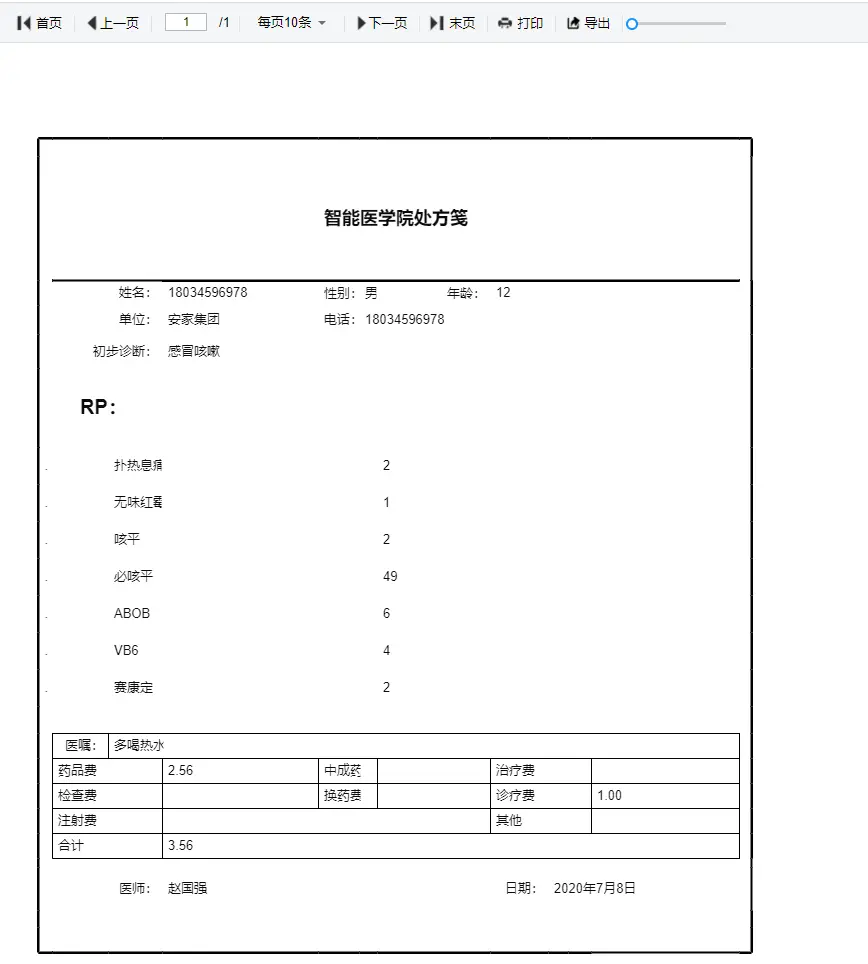

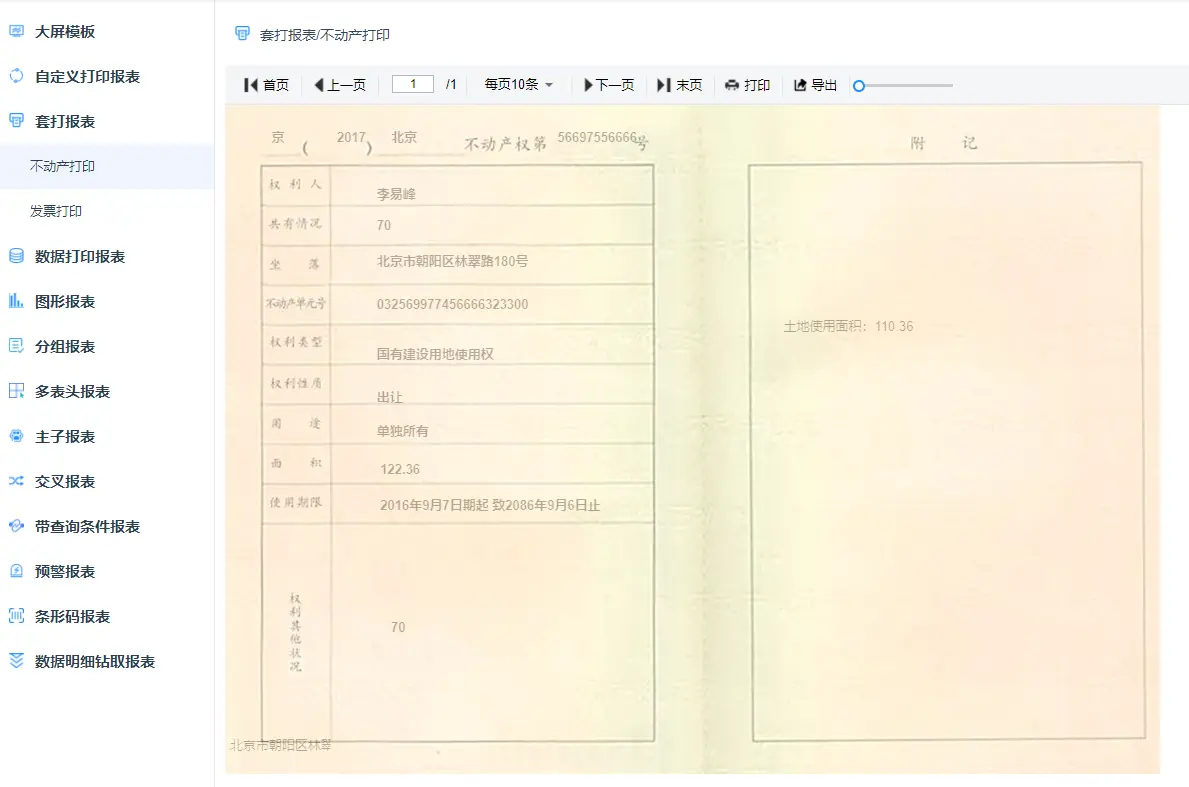

- 支持打印设计(支持套打、背景打印等)可设置打印边距、方向、页眉页脚等参数 一键快速打印 同时可实现套打,不动产证等精准、无缝打印

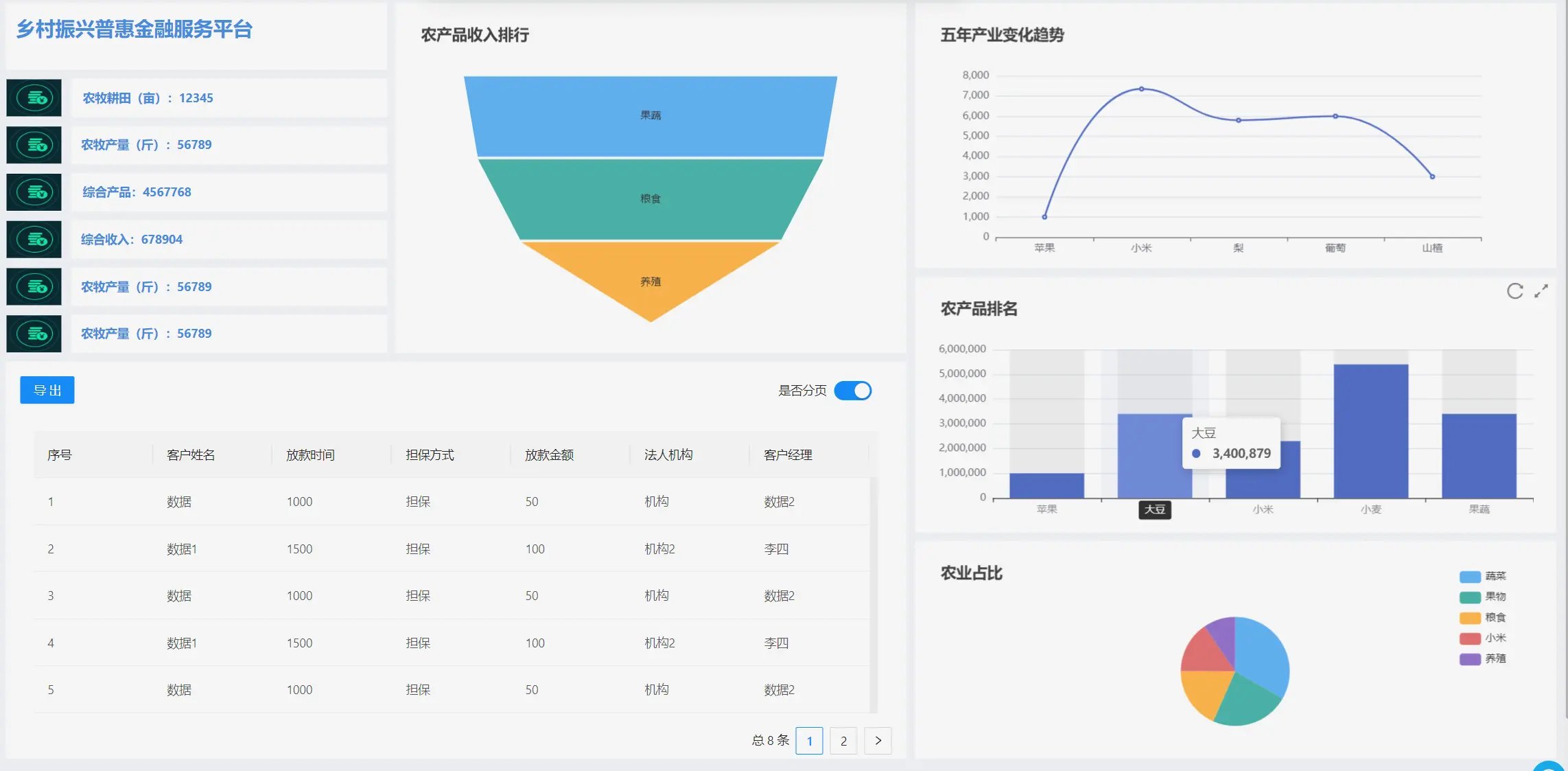

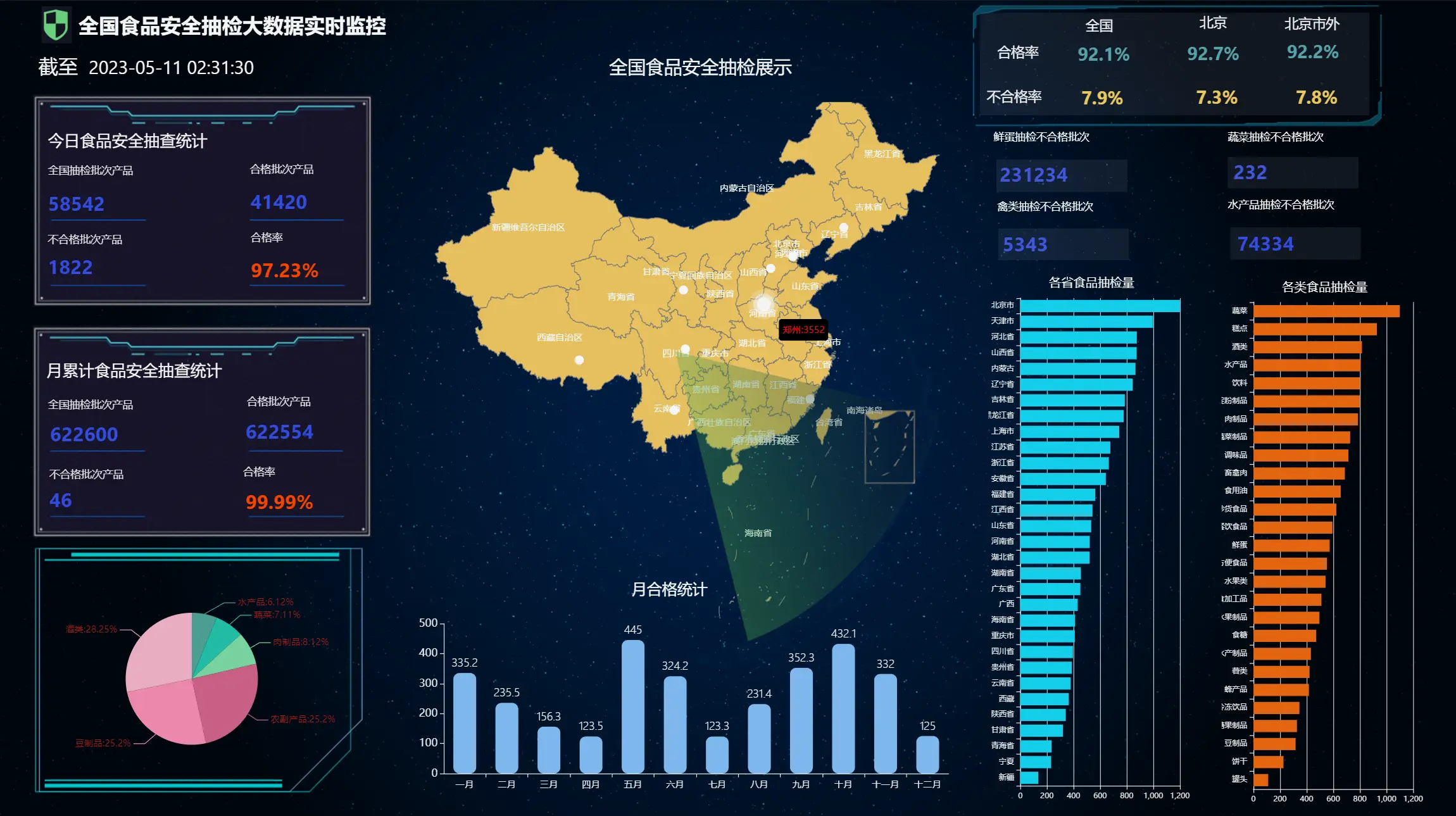

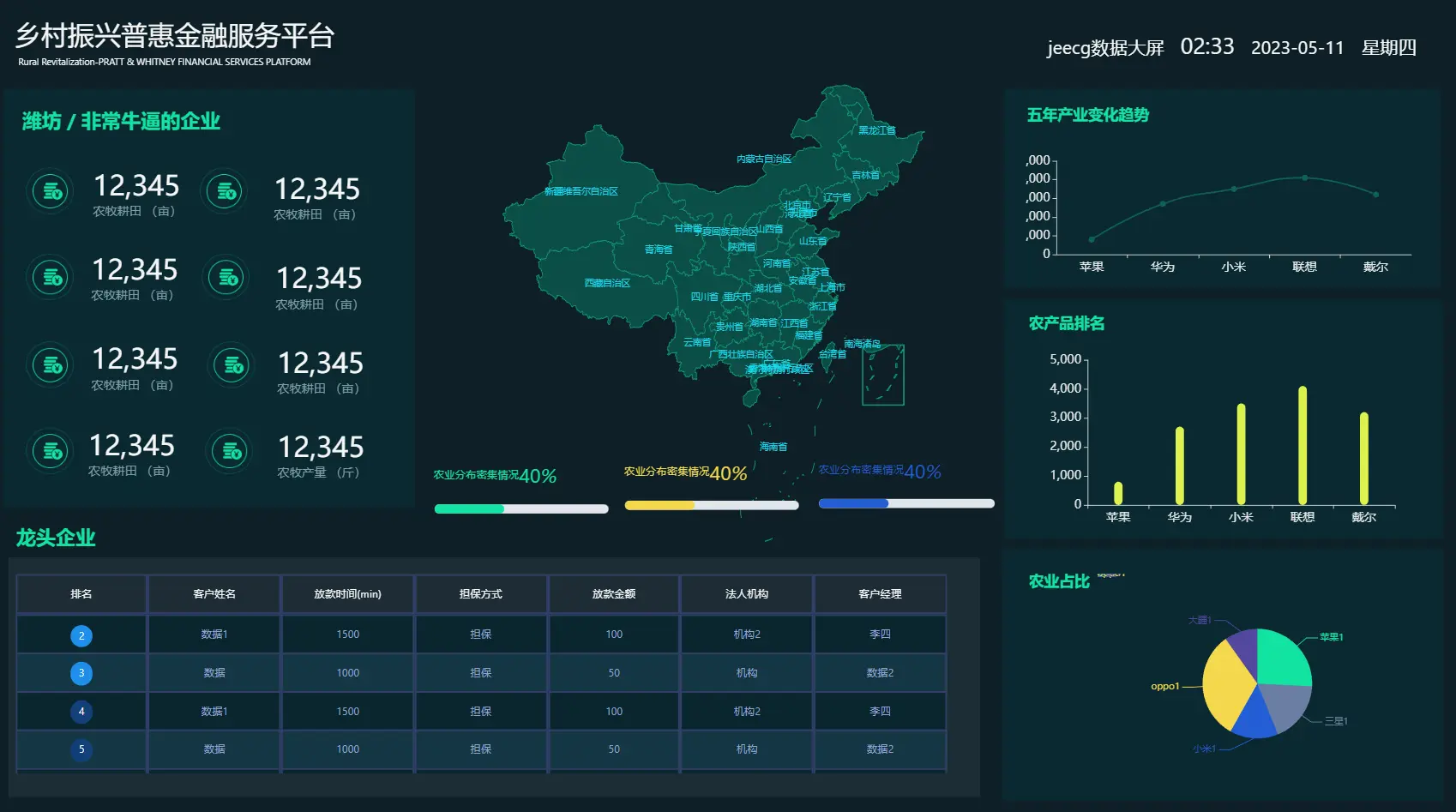

- 大屏设计器支持几十种图表样式,可自由拼接、组合,设计炫酷大屏

- 可设计各种类型的单据、大屏,如出入库单、销售单、财务报表、合同、监控大屏、旅游数据大屏等

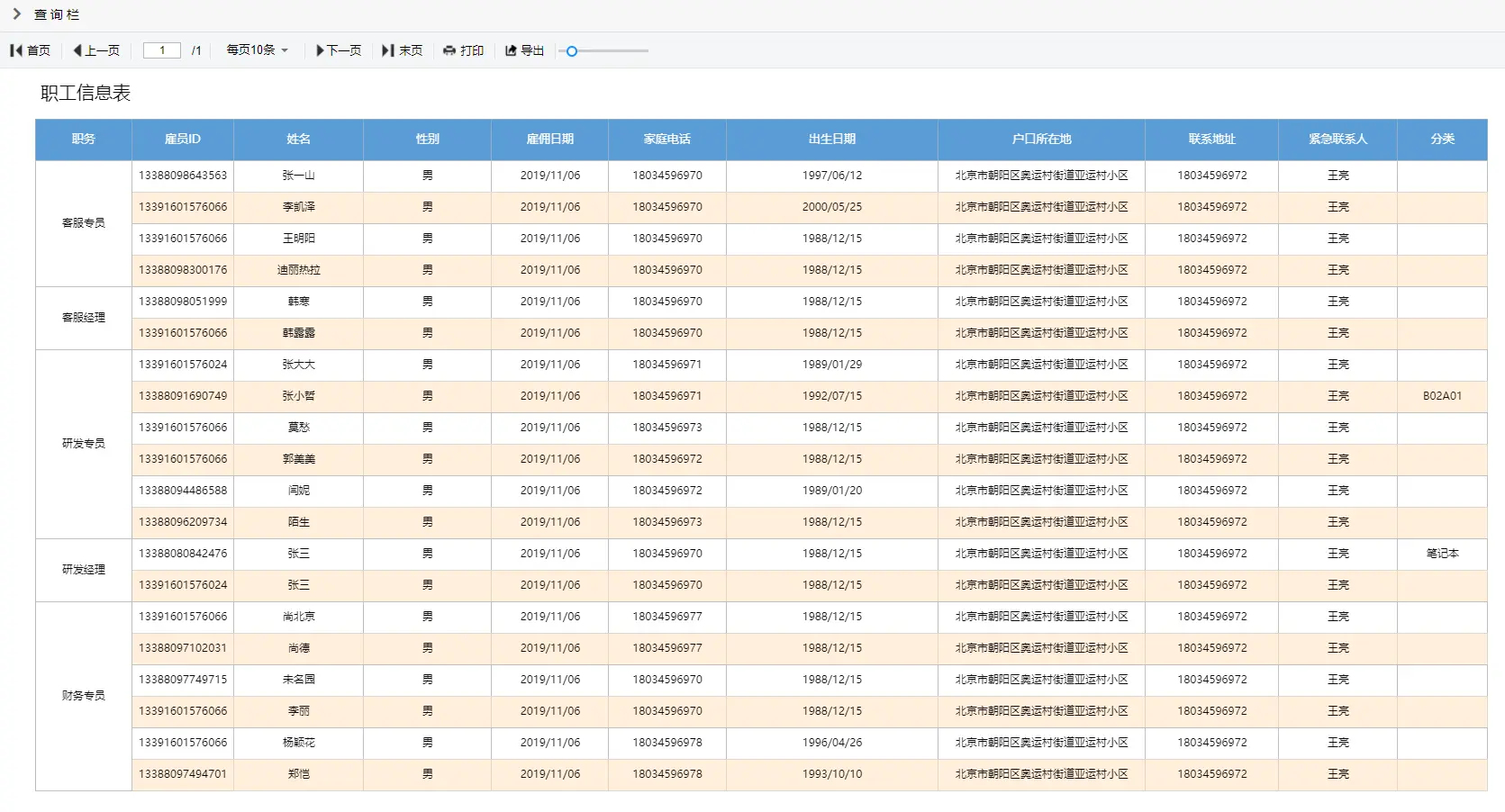

报表设计效果

- 报表设计器(专业一流 数据可视化,解决各类报表难题)

- 报表设计器(完全在线设计,简单易用)

- 打印设计(支持套打、背景打印)

- 数据报表(支持分组、交叉,合计等复杂报表)

- 图形报表(目前支持 28 种图表)

- 数据报表斑马线

大屏设计效果

仪表盘设计器