谷歌近日依据漏洞奖励计划(VRP)向一名安全研究员发放 25 万美元(约合 179.8 万元人民币)奖金,奖励其发现 Chrome 浏览器高危漏洞。

该研究员于 4 月 23 日报告了一个“沙盒逃逸”漏洞,编号为 CVE-2025-4609,存在于 Chrome 内核的 IPCZ 通信系统中。攻击者可通过诱导用户访问恶意网站,利用该漏洞突破浏览器沙箱限制,实现远程代码执行。

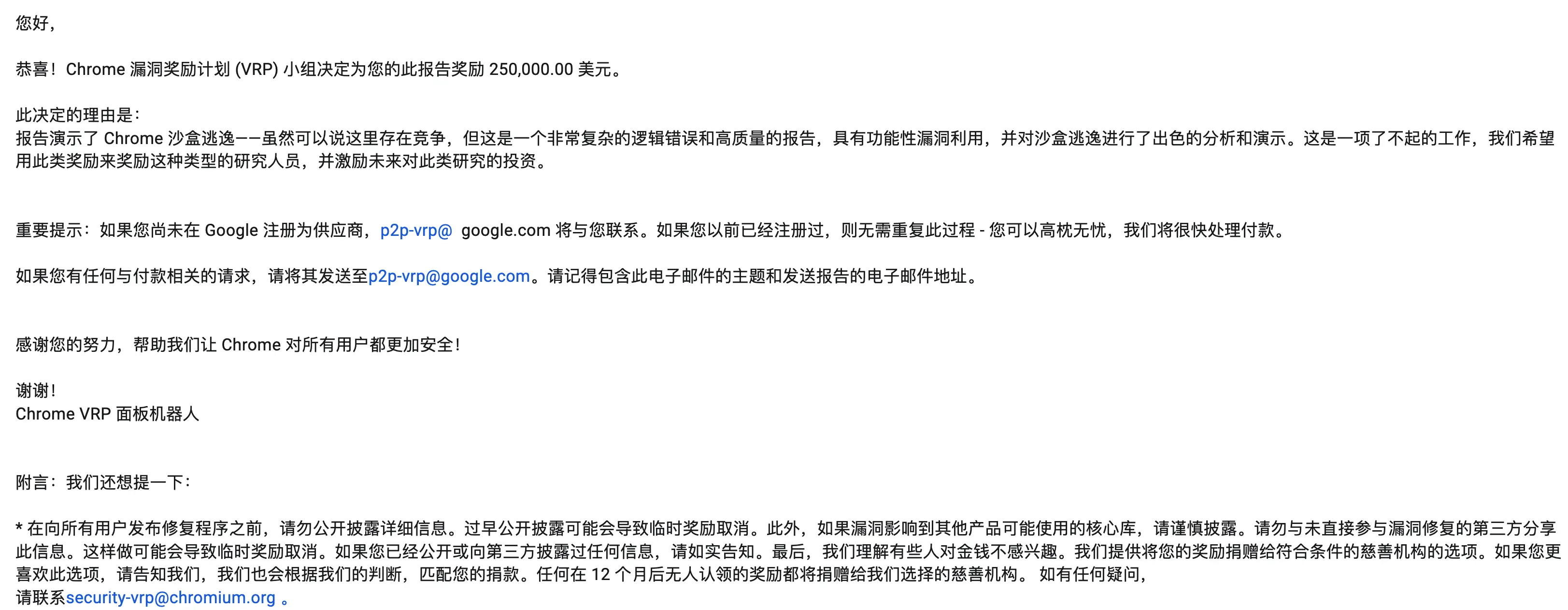

尽管研究员最初将其标记为“中等危害”,但谷歌评估其严重性为 S0/S1 级,并列为 P1 优先级修复。 谷歌已于 5 月发布的 Chrome 更新中修复该漏洞,并在 8 月 12 日公开披露细节。

根据谷歌“漏洞猎人(Google Bug Hunters)”计划,提交包含 RCE 演示的高质量非沙盒进程逃逸或内存损坏漏洞报告,可获 2.5 万至 25 万美元奖励,此次为顶格奖励。