谷歌发布了最新版 Chrome 浏览器更新,修复多个高严重级别安全漏洞,这些漏洞可能允许攻击者在用户设备上执行任意代码。

此次更新适用于 Windows、macOS 和 Linux 平台的版本:[139.0.7258.127/.128 (Windows/macOS)] 和 [139.0.7258.127 (Linux)]。

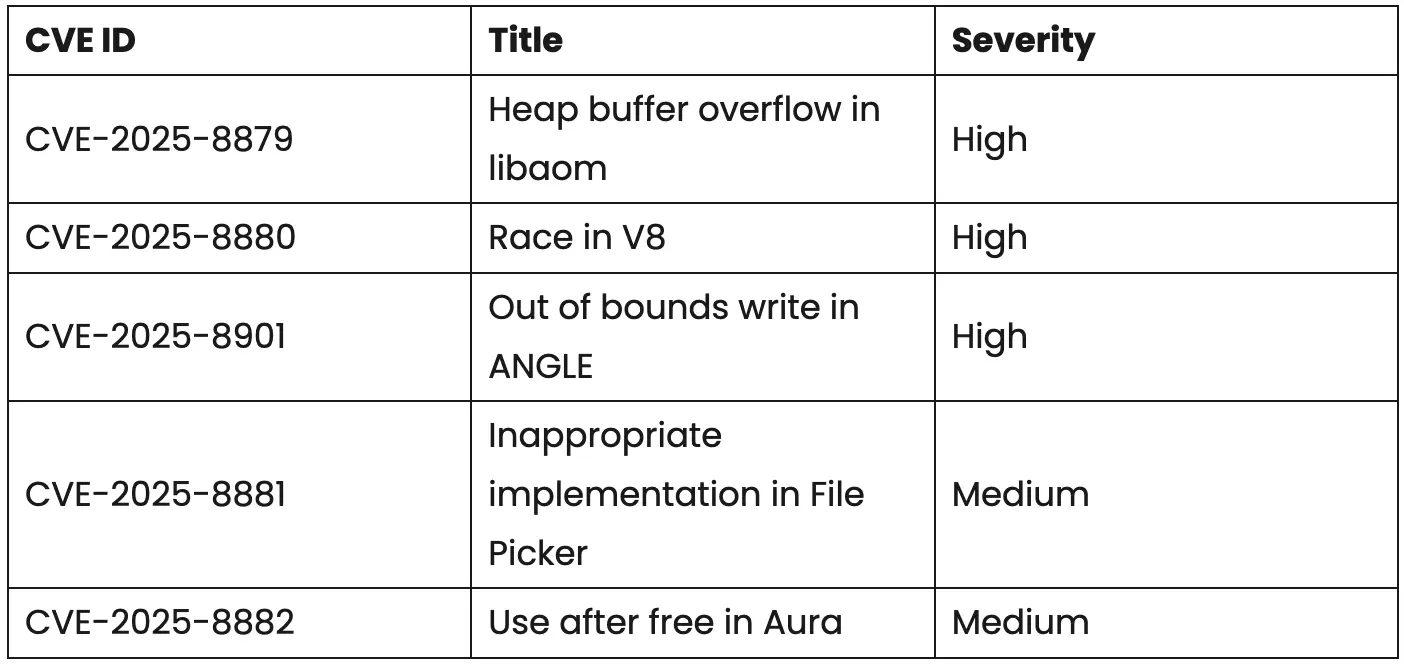

三个高危漏洞:

- CVE-2025-8879:libaom 库中的堆缓冲区溢出漏洞(用于视频编码/解码)。

- CVE-2025-8880:V8 JavaScript 引擎中存在竞争条件漏洞(race condition),研究者 Seunghyun Lee 报告。

- CVE-2025-8901:ANGLE (Almost Native Graphics Layer Engine) 中的越界写漏洞,涉及图形渲染层。

两个中等级别漏洞:

- CVE-2025-8881:文件选择器(File Picker)组件中实现不当问题。

- CVE-2025-8882:Aura 窗口系统中的 “use-after-free” 漏洞。

用户应立即更新 Chrome 浏览器。可通过菜单 → 设置 → 关于 Chrome,检查并安装最新版本,然后重启浏览器完成更新。