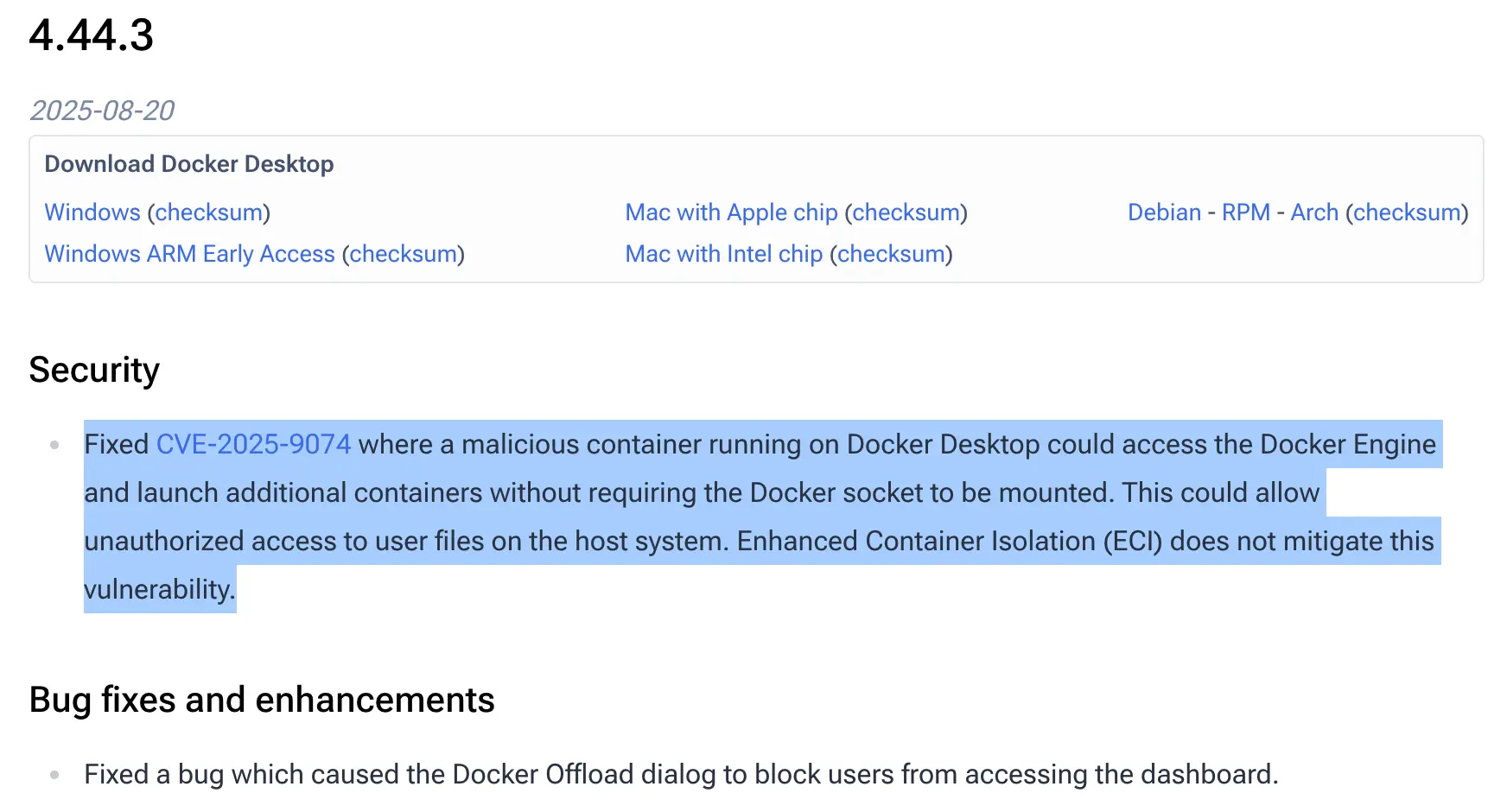

Docker 近日发布更新,修复了 Docker Desktop 在 Windows 10/11 和 macOS 版本中存在的一处高危漏洞。该漏洞编号为 CVE-2025-9074,评分高达 9.3/10,利用难度低,风险极高。官方已在 Docker Desktop v4.44.3 中完成修复,建议所有用户立即升级。

问题源于容器可以在无需身份验证的情况下连接至 192.168.65.7:2375 的 Docker Engine API。攻击者可借此绕过隔离机制,直接访问宿主机文件系统。在验证实验中,研究团队证明了任何容器只需发起一个 Web 请求,就能触发漏洞并全面控制安装 Docker Desktop 的主机。

在 macOS 上,由于系统对应用有额外的文件系统限制,漏洞主要影响 Docker Desktop 的控制权,进一步攻陷整个系统的难度较大。但在 Windows 10/11 环境下,由于缺乏类似的限制,攻击风险更为严重。

值得注意的是,Linux 版 Docker Desktop 不受影响,因为其并未通过 TCP 连接依赖 Docker Engine API。要避免风险,用户需尽快升级至 v4.44.3 版本。

https://docs.docker.com/desktop/release-notes/#4443