互联网安全公司 SonicWall 最新发布了一份 2022 年网络威胁报告,基于 215 个国家和地区的超过一百万个全球传感器收集的数据,探讨了安全专业人员需要关注的一些危险的趋势。报告指出:

- 2022 年上半年记录了 28 亿次恶意软件攻击(+11%)—— 三年多来全球恶意软件数量首次上升

- 虽然全球勒索软件数量减少了 23%,但欧洲却增加了 63%

- 即使在下降,年初至今的勒索软件数量也超过了 2017 年、2018 年和 2019 年全年的总量

- 物联网恶意软件急剧增加了 77%,通过 HTTPS 发送的加密威胁增加了 132%。

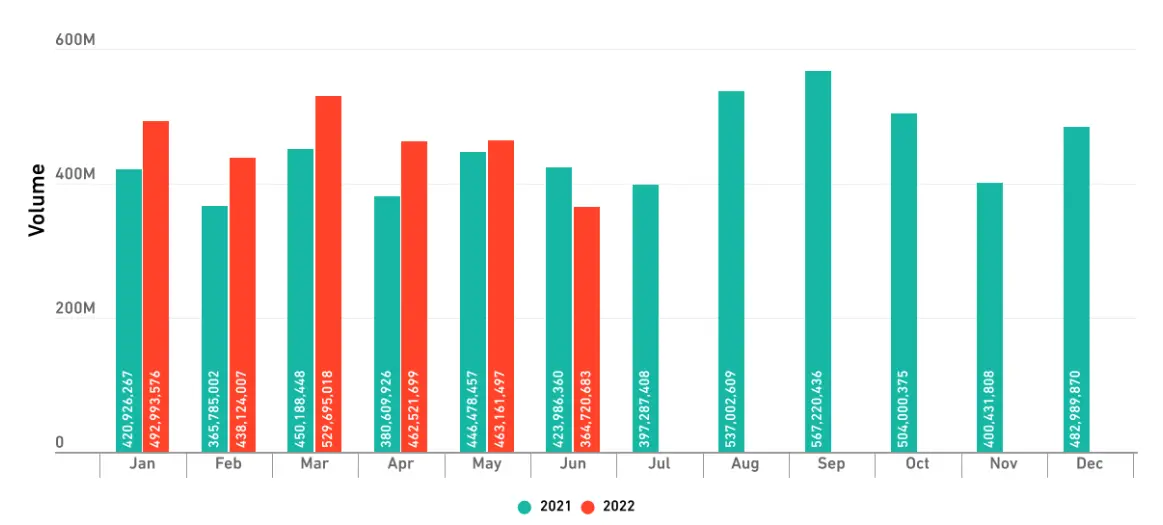

具体而言,SonicWall Capture Labs 威胁研究人员在 2022 年上半年记录了 28 亿次恶意软件攻击。除 6 月外,与 2021 年相比,2022 年全球恶意软件检测率均高于 2021 年。

2021 年和 2022 年的全球恶意软件检测

其中增长最多的恶意软件类别是加密劫持恶意软件,2022 年上半年增至 6670 万,相较 2021 年上半年增长了 30%;以及物联网相关恶意软件,相较 2021 年上半年增长 77%。

报告还指出了区域数据的一些变化。北美地区遭受的攻击增加了 2%,但仍远低于全球平均水平。欧洲的网络攻击则增加了 29%,亚洲的攻击增加了 32%。在受到恶意软件攻击的不同行业中,教育领域是重灾区,每月增长 21.4%;其次是政府,增幅为 19.3%。金融机构的所受攻击较少,只有 15.2% 的组织受到了恶意软件的攻击。

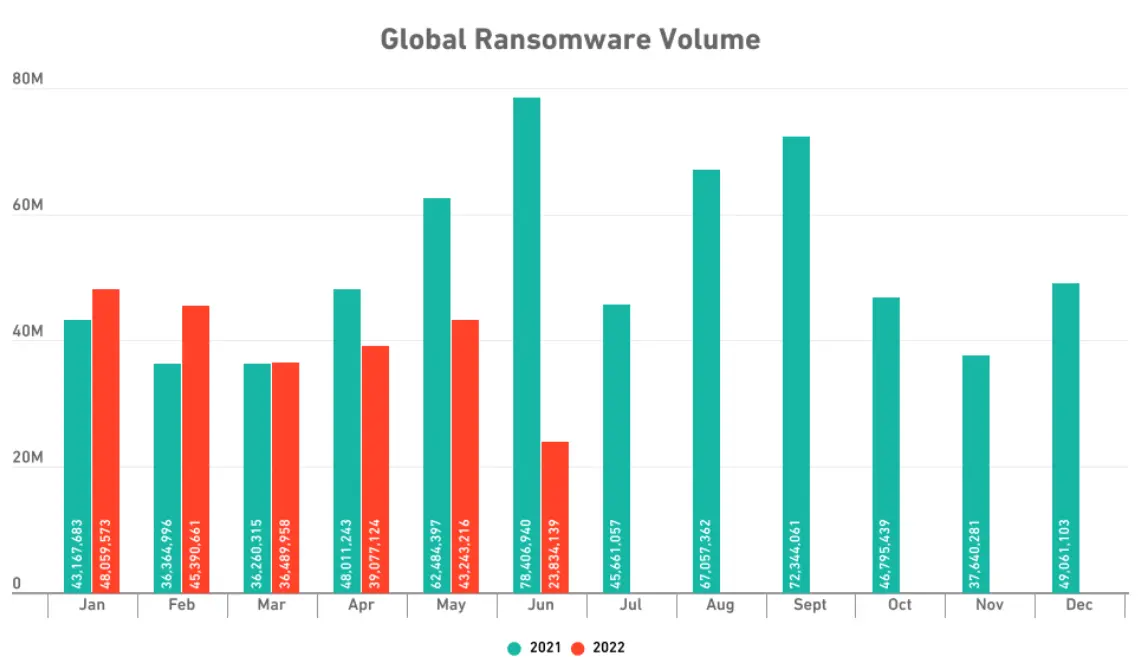

勒索软件攻击下降了 23%,2022 年上半年共报告了 2.361 亿次勒索软件攻击。三个最常用的勒索软件系列是 Cerber、Ryuk 和 Gandcrab。在经过两年的增长后,全球勒索软件的检测数量从 2021 年第三季度开始稳步下降。研究人员表示,虽然这是一个好消息,但 2022 年上半年的数量仍然高于 2017 年、2018 年和 2019 年各年的全年总数。

2021 年和 2022 年检测到的全球勒索软件数量

在受勒索软件攻击影响最严重的前 10 个国家/地区中,美国仍然位居首位。欧洲国家在前 11 名中出现的频率也在增长,由 2021 年的 5 个国家变成了 7 个。

研究人员表示,组织的加强、加密货币价格的持续波动、网络安全保险承保人更严格的监管,都是可能造成勒索软件攻击下降的因素。

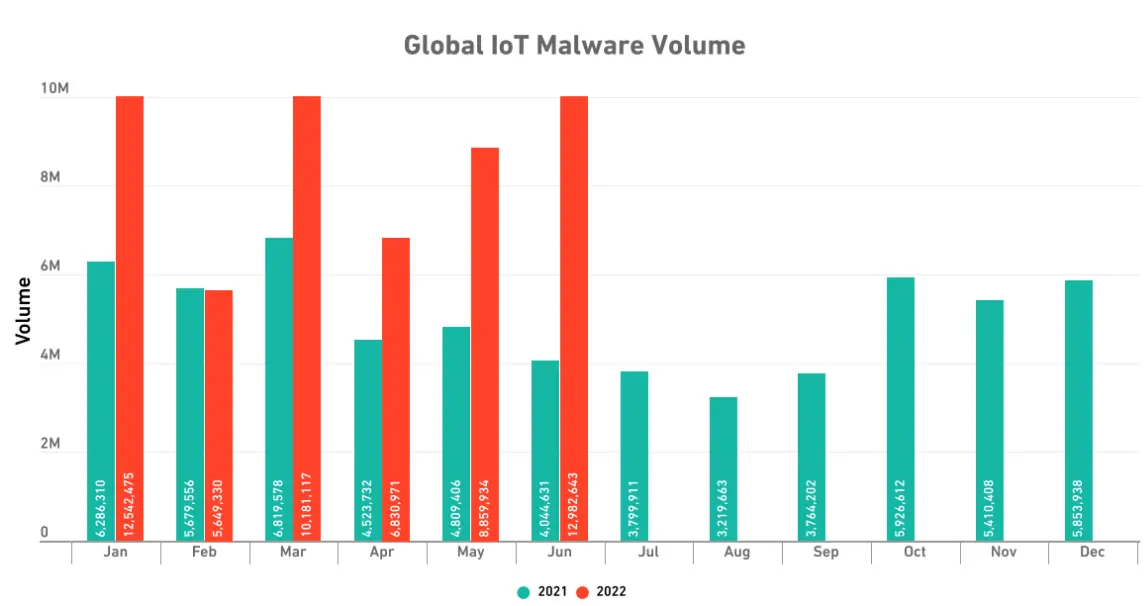

另一方面,物联网恶意软件迄今已增加了 77%,在 2022 年 1 月至 6 月期间甚至超过了多达 1200 万次的检测。其中,北美在 2022 年 1 月首次检测到超过 500 万次,达到 670 万次;6 月份甚至达到了 810 万。亚洲的检测量增加了 74%,1 月份达到 200 万;而欧洲则下降了 19%。

至于针对的行业,每个行业的攻击量都出现了三位数的增长。金融增长了 151%,医疗保健增长了 123%,零售增长了 122%,政府增长了 114%,教育增长了 110%。

2021 年和 2022 年全球物联网恶意软件数量

全球加密劫持在 2022 年上半年达到 6670 万次,与 2021 年上半年相比增长了 30%。三个最受攻击的行业分别为政府、医疗保健和教育,下降了 78%、87% 和 96%;零售业今年迄今增长 63%,金融业增长 269%。研究人员称,一些勒索软件运营商也在将活动转变为加密劫持。虽然它带来的钱比勒索软件少,但却更难被检测到。

此外,恶意 PDF 和 Microsoft Office 文件呈上升趋势,其中 Excel 仍然是被利用最多的 Microsoft Office 应用程序。攻击者大多滥用 XLM(Excel Macro 4.0)macro code,而在此之前他们利用的是 Visual Basic Analysis macros。最近,攻击者开始使用 XML 和 VBA 的组合来执行恶意活动。

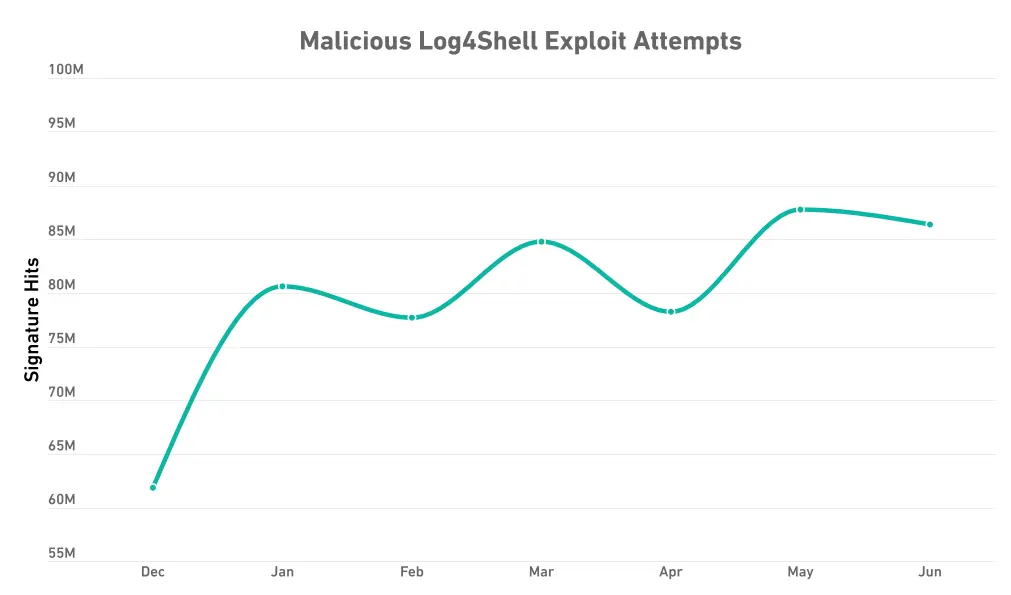

Log4j 漏洞仍被广泛利用。在 2021 年 12 月 11 日至 2022 年 6 月 30 日期间,SonicWall 共记录了 5.575 亿次 Log4Shell 攻击尝试,平均每天 280 万次。

从 2022 年 1 月到 2022 年 7 月,加密攻击(使用加密通信驱动的攻击)增加了 132%,主要针对政府、金融和教育。

更多内容可查看完整报告。